IT-Sicherheit für SaaS-Lösungen - was ist zu beachten?

It is becoming increasingly common to use SaaS solutions (software as a service), mainly because

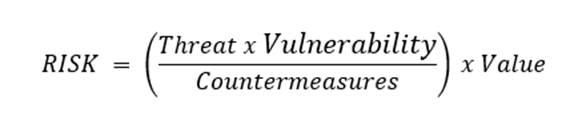

Wenn wir über Sicherheit sprechen, wird eines der Dinge, die oft übersehen oder nicht vollständig berechnet werden, das tatsächliche Risiko. Welches Risiko haben Sie als Unternehmen tatsächlich? Was ist für Sie von Wert? Was soll nicht durchsickern, offengelegt oder gestohlen werden? In den meisten Fällen handelt es sich dabei um eine Art von Informationen. Informationen sind das wertvollste Gut, das wir haben. Und da sie einen gewissen Wert haben, sind sie auch immer mit einem gewissen Risiko behaftet.

Um das Risiko zu kalkulieren, müssen Sie zunächst wissen, was Sie haben, das Sie als wertvoll für Ihr Unternehmen ansehen, und wie viel Wert diese Information tatsächlich hat. Dabei kann es sich um die Vorabkosten handeln, die Sie für etwas gezahlt haben, um die Zeit, die für die Entwicklung benötigt wurde, um den zukünftigen Marktwert und sogar um die Kosten, die für den Ersatz anfallen würden. Eine Festplatte ist ein relativ billiger Gegenstand, aber die darauf befindlichen Informationen könnten Milliarden wert sein, für Sie oder sogar für jemand anderen.

Auch die Bedrohung ist ein Faktor bei der Risikoberechnung. Was sind die größten Bedrohungen, denen Sie ausgesetzt sind? Die Bandbreite reicht von Naturkatastrophen über Wirtschaftsspionage, Spione, verärgerte Mitarbeiter ... Wenn Sie in irgendeiner Branche tätig sind und etwas anbieten, das jemand haben möchte, ist die Wahrscheinlichkeit groß, dass jemand anderes wissen möchte, was Sie wissen, oder haben möchte, was Sie haben. Bedrohungen sind die Dinge, die Ihrer Organisation Schaden zufügen können.

Schwachstellen sind der Eintrittspunkt in das Unternehmen oder der Zugang zu wertvollen Informationen. In Bezug auf die IT-Sicherheit können Schwachstellen die Exposition im Internet, der einfache Zugang zum Unternehmensnetz oder kompromittierte Client-Rechner und Server sein. Zu den Schwachstellen gehören aber auch, dass nicht alle Personen, die das Gebäude betreten, kontrolliert werden, dass Seiteneingänge nicht verschlossen/nicht überwacht sind, dass Informationen verloren gehen, oder sogar, dass ein Abend mit den Führungskräften in der Stadt verbracht wird. Menschliches Versagen und Ego dürfen nicht außer Acht gelassen werden. Betrunkene Menschen reden gerne und sind sich ihrer Umgebung oft nicht bewusst. Man weiß nie, ob nicht jemand Ihre Gespräche belauscht oder die Taschen des Mantels durchsucht, den Sie in der Garderobe abgegeben haben.

Fiktives Beispiel:

Unternehmen X ist ein großes globales Unternehmen. Die Büros und Produktionsstätten sind über die ganze Welt verteilt. Es ist sehr schnell gewachsen und hat seine Sicherheitsvorkehrungen nicht auf dem neuesten Stand gehalten. Sie haben natürlich Informationen, die jemand anderes haben möchte, aber sie sind auch ein Ziel, wie jedes andere Unternehmen, einfach weil sie existieren. Was würde passieren, wenn ein kleiner Teil ihres Geschäfts ausfiele? Sagen wir, eine Region, in der sie Produkt Z herstellen. Wie viele Menschen wären davon betroffen? Wie hoch wären die Kosten? Können wir diesen Angriff beziffern? Ja, das können wir.

Bei diesem hypothetischen Angriff wurde die Region mit einem guten alten Krypto-Locker ausgeschaltet, der über eine gezielte Phishing-Kampagne eingeschleust wurde und auf veralteten Systemen basierte, denen dringend benötigte Sicherheits-Patches fehlen.

Die ersten Kosten, die wir betrachten, sind die Produktionsausfälle bei den Produkten, die sie herstellen. Nehmen wir an, die Tagesproduktion beträgt 1.000.000 € und sie fällt 2 Wochen lang aus! Das sind Verluste in Höhe von 10-14.000.000 € (je nachdem, ob sie die Wochenenden frei bekommen). Und jetzt sind sie im Rückstand, so dass sie, wenn sie wieder anfangen, möglicherweise ihre Produktion erhöhen müssen, um das wieder auszugleichen. Aber das sind nicht die einzigen Kosten. Zweifellos werden rund um die Uhr Leute daran arbeiten, den Angriff zu stoppen, ihn zu beheben und herauszufinden, was falsch gelaufen ist. Sagen wir einfach, dass etwa 100 Leute einen Monat lang wie verrückt gearbeitet haben, um den Schaden einzudämmen und zu beheben, damit die Produktion wieder aufgenommen werden konnte. 100 Leute mit durchschnittlichen Kosten von (schätzen wir mal) 50 €/Stunde für das Unternehmen, für 10 Stunden pro Tag. Das sind zusätzliche Kosten von 1.500.000 €! Allein für das Personal, das versucht, diesen Vorfall einzudämmen. Zu den weiteren Kosten könnte der Ersatz der möglicherweise beschädigten Ausrüstung gehören.

Es gibt auch ein paar versteckte Kosten, an die man nicht sofort denkt. Haben die Angreifer, bevor sie den Krypto-Spind losließen, auch Daten gestohlen? Es ist möglich, dass sie auch einige wertvolle Informationen gestohlen haben. Könnte es sich um einen Konkurrenten handeln, der jetzt Ihre Geheimnisse kennt? Oder jemand, der sie an Ihre Konkurrenz verkauft? Dies könnte zu Geschäftseinbußen für Sie führen, wenn jemand Ihr Produkt zu einem leicht reduzierten Preis anbietet.

Die anderen versteckten Kosten sind der Schaden für die Marke. Wenn der Vorfall in den Nachrichten auftaucht, könnte dies dazu führen, dass die Kunden das Interesse verlieren und nicht kaufen, was auch immer sie zu verkaufen versuchen. Dies könnte der schwierigste Fall sein, um sich davon zu erholen.

Was hätte man nun angesichts dieses Schreckensszenarios tun können, um dem entgegenzuwirken, und wie viel hätte das gekostet? Kurz und bündig: Die Systeme hätten auf dem neuesten Stand gehalten und gepatcht werden müssen, ebenso wie die E-Mail-Filterung und die Sicherheitsschulung der Benutzer. Gehen wir davon aus, dass dies zusätzliche 2 000 000 € pro Jahr an Ressourcen, Software und Ausrüstung kosten würde, um den Angriff auf ein vernünftiges Maß einzudämmen. Das sind nur 166.666 Euro pro Monat. Wenn man bedenkt, dass die Verluste in einem Monat 15.000.000 € überstiegen, ist das ein geringer Preis für die Prävention.

Weitere großartige Ressourcen zu diesem Thema finden Sie in Ira Winklers Buch "Spies Among US". Iras Gleichung legt einen Geldwert für das Risiko fest, was es zu einem guten Motivator macht. Oder das Buch von Tony UcedaVelez "Risk Centric Threat Modeling“.

Zusammenfassend lässt sich sagen, dass sich die Unternehmen stärker auf ihr tatsächliches Risiko konzentrieren und ihm einen finanziellen Wert beimessen sollten. Es kommt viel zu häufig vor, dass Vorfälle wie das obige Beispiel tatsächlich passieren. Die Kosten können hoch sein und sind es auch. Aber mit ein wenig Planung zur Vorbeugung können viele dieser Vorfälle drastisch reduziert werden. Bestimmte Dinge werden immer passieren, und es ist unmöglich, jeden einzelnen Angriff zu verhindern, aber es gibt viele Möglichkeiten, sie frühzeitig zu erkennen und zu stoppen, bevor sie zu schwerwiegend werden.

The only people who claim they can provide you with complete security are fools or liars."

Ira Winkler – Spies Among Us

Wenn Sie an einem Webinar zu diesem Thema teilnehmen möchten, sollten Sie sich für das folgende Webinar anmelden (klicken Sie auf das Bild, um sich zu registrieren)

Jesse Watson

Jesse hat mehrere Jahre Erfahrung im Bereich IT-Sicherheit. Er liebt neue Herausforderungen und ist stets bestrebt, zu lernen und sich weiterzuentwickeln. Er hat in verschiedenen schnelllebigen Projekten gearbeitet und kann leicht mit mehreren Aufgaben gleichzeitig jonglieren. Er ist ein entspannter Mensch, der eine beruhigende Wirkung auf das Team hat.

Most of us understand that security is important but don’t really know how and where to start. In this webinar, we will talk about application security with a focus on bringing security into the development process, the common attacks, etc.

To avoid exposing your system to danger, you need to secure your applications, but you may not know how. We’re here to answer your most frequently asked questions on this subject.

It is becoming increasingly common to use SaaS solutions (software as a service), mainly because

Most of the products you buy are aimed towards network and endpoint security. These will

There are different types of methodologies and standards used in the IT world to create